WordPress刚装好就被攻击?别慌!7个零成本安全设置,让你的网站从“裸奔”到“铁壁”

很多新手站长都会遇到以下问题,看看你中了几个:

- 网站后台登录地址一直是默认的 `/wp-admin`,改都不敢改?

- 密码虽然没再用`123456`,但强度真的够吗?

- 总是收到“登录失败”的邮件,是不是被黑客盯上了?

- 听说要备份,但具体怎么操作?被黑了真的能一键恢复吗?

本文将针对这些核心痛点,给你一份可直接照搬的操作清单,一步步解答你的疑惑。

核心思路:安全到底在防什么?

先说结论:我们防的不是顶尖黑客,而是全球24小时运行的自动化攻击脚本。这些脚本只做一件事——扫描并攻击有“默认漏洞”的网站。

你的网站之所以被盯上,不是因为内容多重要,而是因为你的WordPress使用了出厂设置。就像把家门钥匙挂在门锁上,脚本一扫到,就会自动尝试破解。因此,安全设置的本质就是换掉门锁、藏起钥匙、装上监控。

第一步:必须修改后台登录地址——别再让黑客扫到你的“后门”

风险极大:全球的黑客脚本第一件事就是扫描 `你的域名/wp-admin` 和 `你的域名/wp-login.php`。只要这个地址没变,你的网站就时刻处于被攻击的状态。

解决方案(5分钟搞定):

- 安装免费插件:在WordPress后台搜索并安装 WPS Hide Login。

- 修改路径:安装启用后,在【设置】>【WPS Hide Login】中,将登录URL修改为一个唯一的、只有你自己知道的路径。例如:`/my-secure-login-2025`。

- 牢记新地址:从此以后,你就使用 `你的域名/my-secure-login-2025` 来登录后台。旧的 `/wp-admin` 地址将自动失效。

注意:不要使用 `login`, `admin`, `manage` 这类常见词汇,越独特越好。

第二步:立即废弃默认的“admin”用户名——别让黑客猜对一半

为什么这么做?黑客进行“暴力破解”时,需要同时猜对“用户名”和“密码”。“admin”这个用户名是他们首要尝试的目标。只要你还在用,他们就先成功了一半。

正确操作流程:

- 用当前账户登录后台,进入【用户】>【添加新用户】。

- 创建一个新的管理员用户,用户名请使用复杂的组合,例如 `site_owner_master`。

- 使用新用户名和密码重新登录WordPress后台。

- 返回【用户】列表,删除旧的“admin”用户。系统会询问你将旧用户的文章归属给谁,选择你刚新建的管理员用户即可。

第三步:设置一个“机器猜不到”的强密码——最后的防线必须牢固

密码是最后的防线,绝对不能弱。

一个合格的强密码应满足:

- 长度至少12位,推荐16位。

- 包含大写字母、小写字母、数字、特殊符号(如 !@#$%)。

- 不要使用生日、姓名、常见单词或连续数字。

示例: `MyW3b$ite_2025#Secured!`

如果你记不住,强烈推荐使用密码管理器(如Bitwarden、1Password)来生成和保存。

第四步:限制登录尝试次数——直接“冻住”黑客的破解软件

黑客软件可以一秒尝试成千上万次密码组合,我们必须从机制上阻止它。

- 安装插件:搜索并安装 Limit Login Attempts Reloaded。

- 默认设置即可:插件默认设置为“5次登录失败后锁定1小时”,这已经非常有效。这意味着黑客软件尝试5次错误密码后,该IP地址就会被暂时封禁。

- 进阶设置:你可以在插件设置中将锁定时间延长至2小时,并开启日志功能,查看有哪些IP在恶意攻击你。

第五步:关闭后台文件编辑功能——防止黑客“入户”后搞破坏

隐藏风险:WordPress默认允许管理员在后台直接编辑主题和插件的PHP代码。这很方便,但一旦黑客登录了你的后台,他就能利用这个功能直接注入恶意代码。

根除方法:

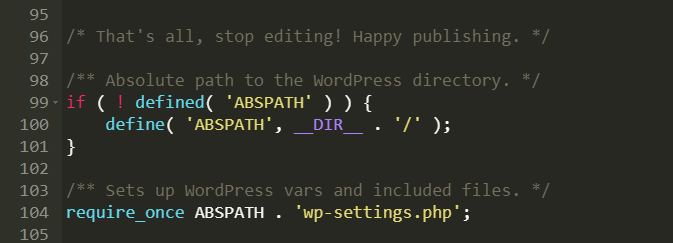

- 通过FTP或服务器文件管理器,找到网站根目录下的 `wp-config.php` 文件。

- 在 `/* That's all, stop editing! Happy publishing. */` 这行代码之上,添加一行代码:

define('DISALLOW_FILE_EDIT', true);

- 保存文件。完成后,后台【外观】下的【主题文件编辑器】将消失,从根本上杜绝了通过后台修改代码的风险。

第六步:开启自动备份——准备好你的“时光机”

安全领域的黄金法则:没有任何系统是100%安全的。备份是你唯一的“后悔药”。

- 安装备份插件:推荐使用免费的 UpdraftPlus。

- 设置自动备份:配置为每周自动备份一次“数据库+文件”,并选择将备份文件发送到云端(如Google Drive、Dropbox或国内的阿里云OSS),确保与服务器分离。

- 一键还原:万一网站真的被黑,你可以在全新安装的WordPress上重新安装UpdraftPlus,从云端拉取备份文件,实现10分钟内一键恢复。

第七步:保持一切更新——堵上已公开的安全漏洞]

WordPress核心、主题和插件的更新,尤其是“安全更新”,往往是为了修复已知的高危漏洞。不更新就等于给黑客留着一扇打开的窗。

- 养成每周登录后台查看更新提示的习惯。

- 更新前务必确保备份有效。

- 果断删除所有不使用的插件和主题,它们也是潜在的攻击点。

写在最后

与其整天提心吊胆,不如现在就用30分钟,按照这份清单完成以上7个步骤。这不需要你懂代码,也不需要花一分钱,但能为你省下未来可能发生的巨大麻烦。

完成之后,你的网站才算是真正地、安全地“上线”了。

如果在设置过程中遇到任何问题,欢迎在评论区留言,我会尽力解答。

去WordPress插件库

评论(0)